Aperçu du Projet

Investigation complète d'une attaque DDoS (SYN Flood) menée contre une machine Metasploitable2 en environnement de laboratoire sécurisé. Ce projet démontre la méthodologie d'analyse forensique réseau pour identifier, caractériser et documenter les attaques par déni de service.

Étapes Réalisées

- Configuration de l'environnement de test avec Kali Linux et Metasploitable2

- Exécution contrôlée d'une attaque SYN Flood avec hping3

- Capture complète du trafic réseau avec Wireshark

- Analyse forensique des paquets malveillants

- Identification des patterns d'attaque et métriques d'impact

- Documentation de l'impact sur la disponibilité du service

Détails Techniques

Architecture du Laboratoire

L'environnement de test reposait sur deux machines virtuelles : Kali Linux comme plateforme d'attaque et d'analyse, et Metasploitable2 comme cible vulnérable. Les machines étaient connectées via un réseau virtuel isolé permettant des tests sécurisés sans impact sur l'infrastructure externe.

Scénario d'Attaque DDoS

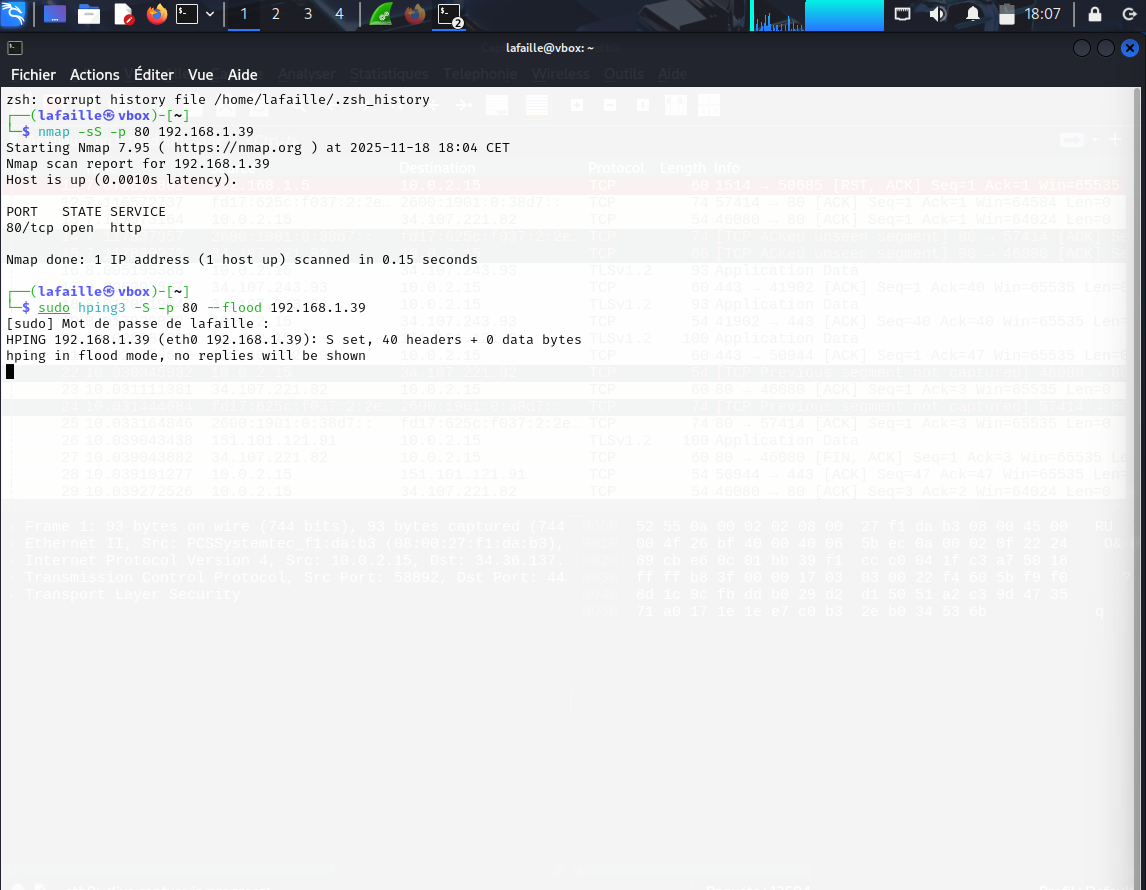

Exécution d'une attaque SYN Flood ciblant le service web Apache sur le port 80 de Metasploitable2. L'attaque a généré un volume massif de paquets TCP SYN pour saturer les ressources de la cible et rendre le service inaccessible.

Analyse Forensique Réseau

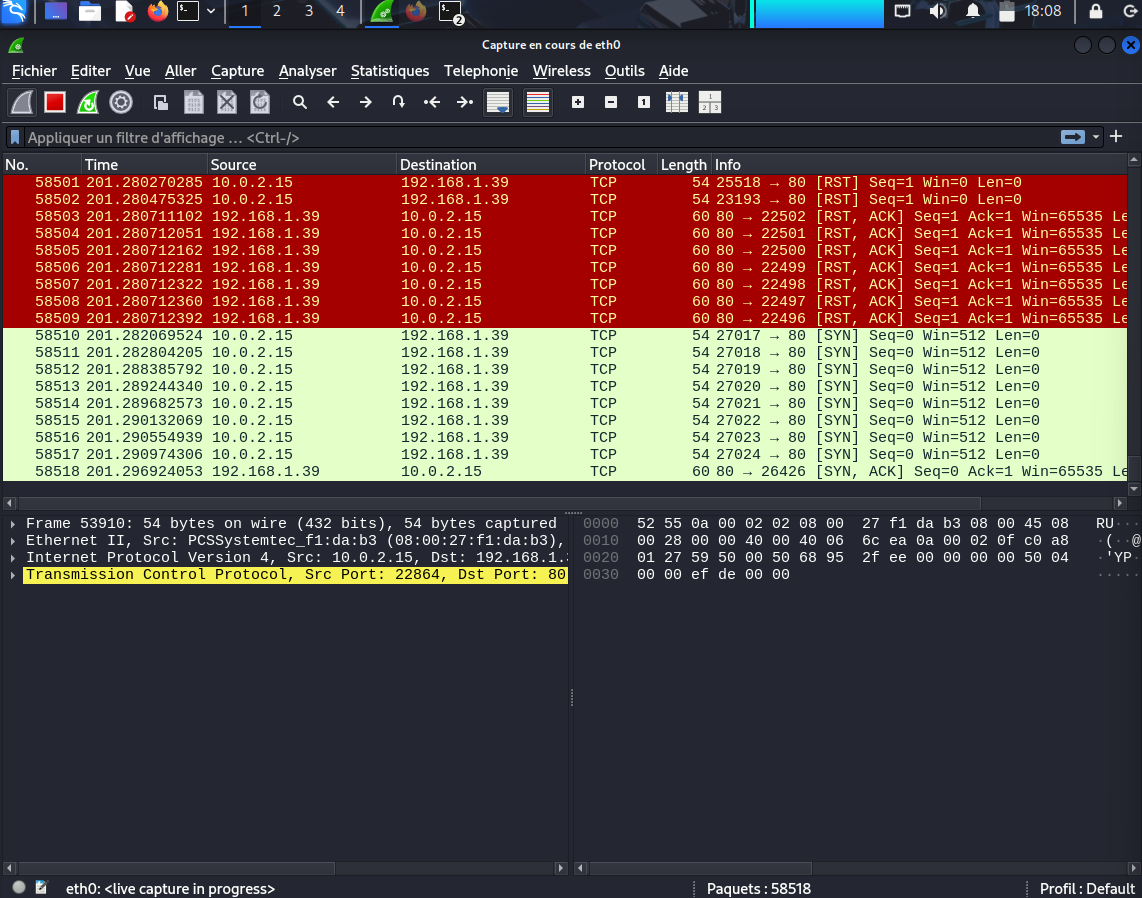

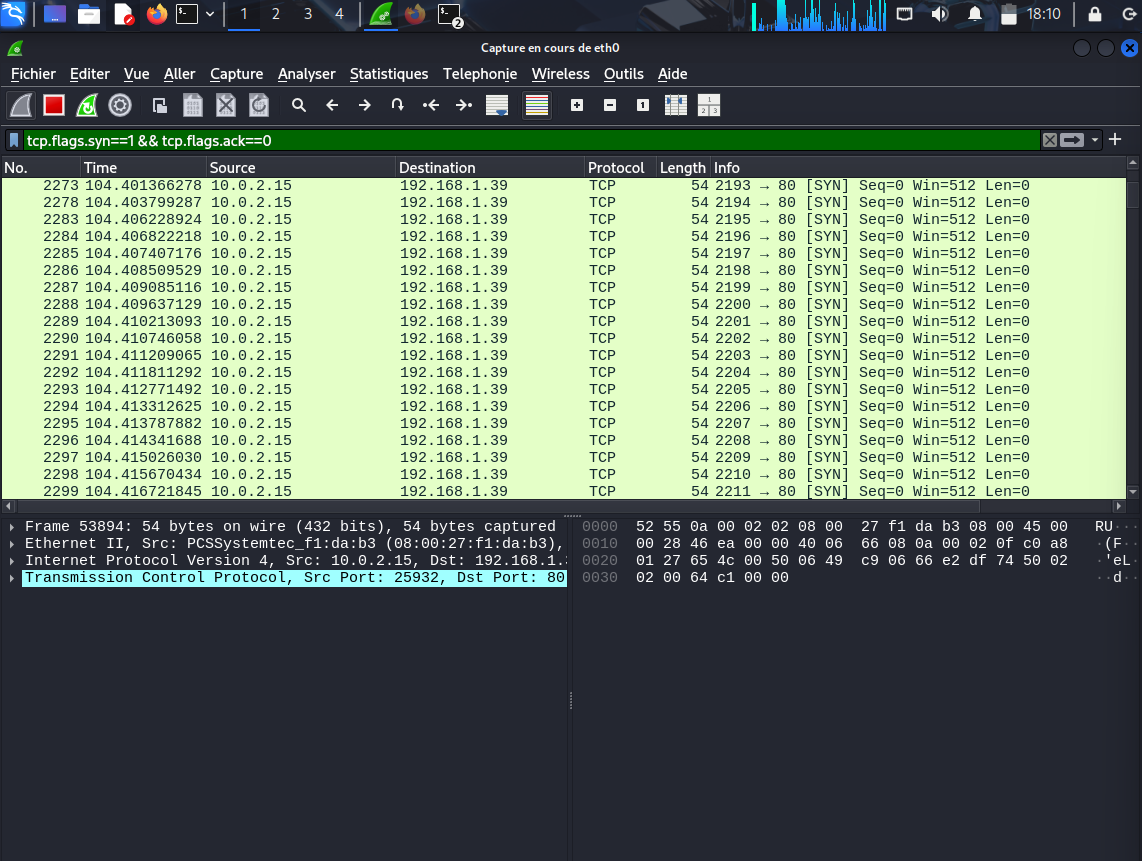

Wireshark a permis l'analyse détaillée du trafic d'attaque :

- Identification du pic de trafic SYN anormal

- Calcul du débit d'attaque et du volume de données

- Analyse des caractéristiques des paquets malveillants

Défis Techniques Résolus

Configuration optimale des captures Wireshark pour l'analyse DDoS

Distinction entre trafic légitime et trafic d'attaque

Mesure précise de l'impact sur la disponibilité du service

Documentation des indicateurs de compromission réseau

Environnement de Test

Le projet a été réalisé dans un environnement virtuel sécurisé utilisant VirtualBox, avec Kali Linux comme station d'analyse et Metasploitable2 comme cible. Cette configuration isolée a permis de mener des tests d'attaque réalistes sans risque pour les systèmes de production.

Galerie

Trafic normal

Lancement de l'attaque DDos

Visualisation du flux de paquets envoyés

Visualisation du flux de paquets envoyés

Technologies Utilisées

Informations du Projet

Statut

Complété

Durée

1 jour

Rôle

Analyste en Cybersécurité